Google Chrome với 2 tỷ người dùng đang hoạt động là trình duyệt web được sử dụng nhiều nhất trên thế giới. Đồng thời Firefox đã có hơn 1 tỷ người dùng tích cực, là hai mục tiêu hoàn hảo và sinh lợi cho tin tặc và tội phạm mạng.

Gần đây, Brad Duncan, một nhà nghiên cứu bảo mật về CNTT đã phát hiện ra một chiến dịch gọi là "EITest" nhằm vào những người dùng Chrome không thể ngờ tới và cuối cùng là cung cấp phần mềm độc hại RAT được nhắm mục tiêu trên thiết bị Windows.

Chiến dịch EITest lần đầu tiên được phát hiện vào năm 2016 đã lây nhiễm cho người dùng bằng ransomware như Mole và Spora bằng cách lừa người dùng tải xuống cập nhật những "phông chữ bị hư hỏng Google Chrome giả mạo" thông qua cửa sổ bật lên trên các trang web WordPress bị xâm nhập. Nhưng kể từ tháng 8 năm 2017, chiến dịch này đã thực hiện một số thay đổi và mục đích của nó nhằm phân phối công cụ truy cập từ xa NetSupport Manager (RAT).

Trong chiến dịch mới nhất, phương pháp phân phối phần mềm độc hại vẫn giữ nguyên cách thức; tức là thông qua các trang web bị xâm nhập, mã độc hại được ngụy trang và khi nạn nhân cố gắng tải về để sửa lỗi văn bản, phần mềm độc hại sẽ được cài đặt trên máy tính.

Một khi người dùng truy cập vào trang web bị xâm nhập, nó xuất hiện với một thông báo popup cho biết rằng trang web chỉ có thể xem được bằng phông chữ Hoefler Text có thể được cài đặt bằng cách nhấp vào tab "Update". Như được hiển thị trong ảnh chụp màn hình bên dưới các trạng thái bật lên:

"Phông chữ HoeflerText không được tìm thấy. Trang web bạn đang cố gắng truy cập được hiển thị không chính xác vì nó sử dụng phông chữ "Hoefler Text". Để sửa lỗi và hiển thị văn bản, bạn phải cập nhật "Chome Font Pack".

Sau khi nhấp vào tab "Update", tệp tin có tên "Chrome_Font.exe" sẽ được tải xuống trên máy tính của nạn nhân cài đặt công cụ truy cập từ xa NetSupport Manager (RAT), một phần mềm công cộng hiện đã sử dụng trước đó vào tháng 10 năm 2016 để hack các tài khoản Steam gaming .

Mạng lưới giao thông độc hại đi theo hai con đường riêng biệt. Nạn nhân sử dụng Microsoft Internet Explorer làm trình duyệt web của họ sẽ nhận được một cảnh báo chống vi-rút giả mạo với số điện thoại để lừa đảo hỗ trợ kỹ thuật. Nạn nhân sử dụng trình duyệt Google Chrome sẽ nhận được một thông báo HoeflerText giả mạo rồi cung cấp phần mềm độc hại, giả mạo là Font_Chrome.exe, theo Brad Duncan.

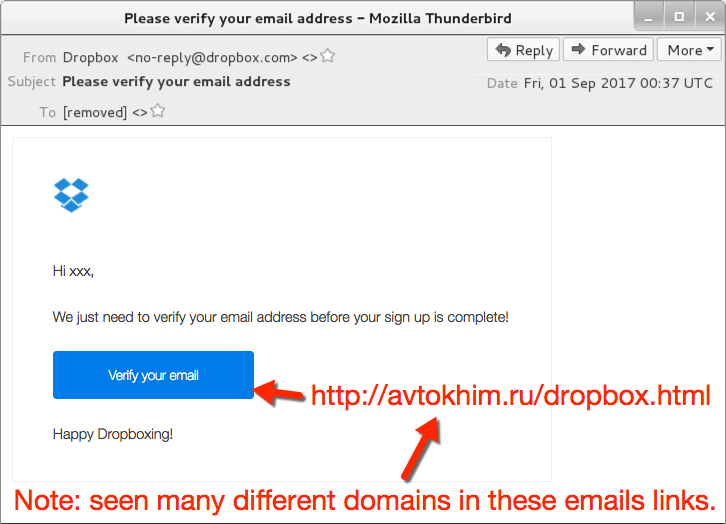

Trong một bài đăng trên blog riêng, chuyên gia bảo mật Duncan đã viết rằng ông cũng phát hiện chính xác cùng một chiến dịch phát tán phần mềm độc hại đang được phân phối qua email nhưng mồi là Dropbox và mục tiêu của nó là người dùng Firefox.

Bọn tội phạm trực tuyến gửi email cho người dùng và lừa họ nhấp vào một liên kết tuyên bố nó được gửi từ Dropbox và họ cần phải xác minh email của họ, nhưng trên thực tế, nó sẽ đưa người dùng vào một trang Dropbox giả mạo trên một trang web Nga bị xâm nhập và nắm quyền kiểm soát bởi Hacker.

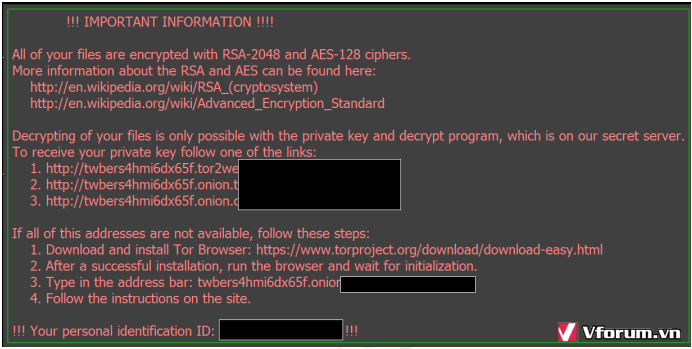

Khi truy cập vào miền bị xâm nhập - lưu ý rằng văn bản tải xuống phông chữ "Hoefler Text" cũng tương tự như vậy. Tuy nhiên, khi nhấp vào tab "Update", bạn sẽ nhận được tệp JavaScript có tên Win.JSFontlib09.js. Tập tin JavaScript này được thiết kế để tải về và cài đặt Lukitus, một biến thể của Locky ransomware.

Locky là một trong những chương trình ransomware nguy hiểm nhất được biết đến, từng tấn công ngành công nghiệp y tế và các công ty luật v.v. Chỉ vài ngày trước, có thông báo rằng các ransomware của Locky đã nhắm mục tiêu đến người dùng ở Hoa Kỳ với hơn 23 triệu email bị nhiễm bệnh với thủ đoạn khá tinh vi, ghi nhận dựa trên số lượng email được tin tặc gửi.

Chân dung Locky ransomware

Tham khảo HackRead

Sửa lần cuối: