Kiểm tra mức độ an toàn mật khẩu của bạn với các công cụ mà các hacker thường sử dụng

Mật khẩu của bạn có thực sự an toàn? Tất cả chúng ta đã nghe nói rất nhiều những lời khuyên về những loại mật khẩu mà bạn không bao giờ nên chọn - và có các công cụ khác nhau trên mạng để có thể đánh giá được sự an toàn của mật khẩu trực tuyến. Tuy nhiên, các chỉ số này thường biến đổi và thiếu chính xác. Cách duy nhất để thực sự kiểm tra sự an toàn của mật khẩu của bạn chính là cố gắng để phá vỡ chúng.

Vì vậy, ngày hôm nay, chúng ta sẽ làm việc đó. Tôi sẽ chỉ cho bạn cách sử dụng một công cụ mà hacker thực tế sử dụng để phá vỡ một mật khẩu, và cũng đồng thời chỉ cho bạn thấy cách làm thế nào để sử dụng nó để tự kiểm tra mật khẩu của mình. Và, nếu mật khẩu của bạn bị phá vỡ - thật đáng buồn, thì tôi sẽ chỉ cho bạn cách làm thế nào để chọn được một mật khẩu an toàn hơn.

Thiết lập Hashcat

Các công cụ chúng ta sẽ được sử dụng được gọi là Hashcat. Chính thức, nó dành cho mục đích khôi phục mật khẩu, nhưng trong thực tế, sẽ có một chút giống nhau khi nói rằng BitTorrent được thiết kế để tải về các tập tin vi phạm bản quyền.

Trong thực tế, nó thường được sử dụng bởi các tin tặc trong việc cố gắng để phá vỡ mật khẩu bị đánh cắp từ các máy chủ an toàn. Là một tác dụng phụ, vì vậy điều này sẽ là một cách rất hữu dụng để bạn có thể kiểm tra mức độ bảo mật của mật khẩu.

Chú ý: Hướng dẫn này là dành cho Windows. Những người sử dụng Linux có thể hãy xem video dưới đây để biết được về nơi sẽ bắt đầu.

Bạn có thể nhận được Hashcat từ trang web hashcat.net. Tải nó về và giải nén nó vào thư mục download của bạn. Tiếp theo, chúng ta sẽ cần phải nhận được một số dữ liệu công cụ phụ trợ. Chúng ta sẽ có được một danh sách các từ, mà về cơ bản đó là một cơ sở dữ liệu khổng lồ của mật khẩu mà công cụ có thể sử dụng như là một điểm khởi đầu, cụ thể là tập hợp dữ liệu rockyou.txt. Tải nó về, và dính vào nó trong thư mục Hashcat. Hãy chắc chắn rằng nó được đặt tên 'rockyou.txt'.

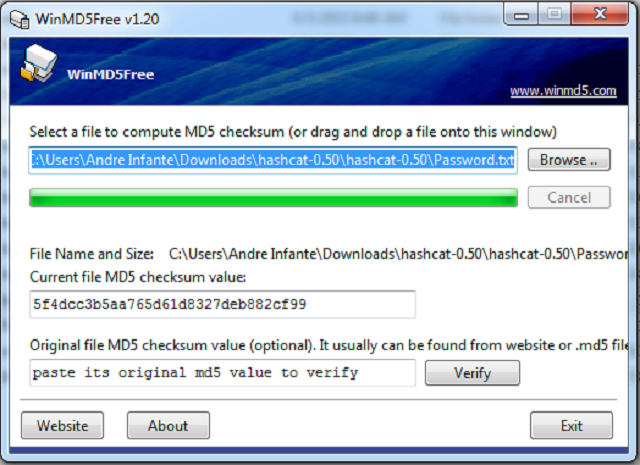

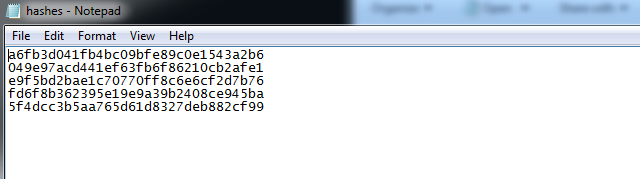

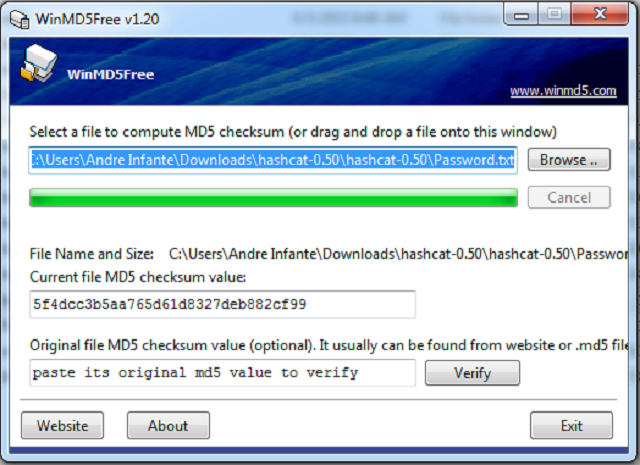

Bây giờ chúng ta sẽ cần một cách để tạo ra các bảng băm. Chúng ta sẽ sử dụng WinMD5, đây là một công cụ phần mềm miễn phí nhẹ để giúp chia các tập tin cụ thể. Tải nó về, giải nén nó, và thả nó vào trong thư mục Hashcat. Chúng ta sẽ tạo ra hai tập tin văn bản mới: hashes.txt, và password.txt. Đặt cả hai trong thư mục Hashcat.

Vậy đó! Bạn đã hoàn tất.

Lịch sử của cuộc chiến Hacker :

Trước khi chúng ta thực sự nói đến sử dụng ứng dụng này, thì hãy nói một chút về việc bằng cách nào mà một mật khẩu thực sự bị phá vỡ và trở nên mất an toàn, và làm thế nào để chúng ta có thể nhận ra điểm này.

Quay trở lại trong lịch sử giai đoạn mới khai sinh của khoa học máy tính, đó là tiêu chuẩn thực hành cho các trang web để lưu trữ mật khẩu người dùng trong văn bản gốc. Điều này có nghĩa là : Bạn cần phải xác minh rằng người sử dụng gửi mật khẩu chính xác. Một cách rõ ràng để làm điều đó là để giữ một bản sao của mật khẩu trên tay trong một tập tin ở một nơi nào đó, và kiểm tra mật khẩu mà người dùng đối đã gửi với danh sách đó. Thật dễ dàng.

Đây là một thảm họa lớn. Hacker sẽ được quyền truy cập vào máy chủ thông qua một số chiến thuật quanh co ( giống như các câu hỏi một cách lịch sự ), ăn cắp danh sách mật khẩu, đăng nhập và ăn cắp tiền của mọi người. Khi các nhà nghiên cứu bảo mật đánh thức mình lên từ đống đổ nát của thảm họa đó, họ đã nhận ra rằng chúng ta cần phải làm một cái gì đó khác. Và các giải pháp đã được xuất hiện.

Đối với những người không quen thuộc, một hàm băm có thể hiểu như là một đoạn mã mà phải mất một mẩu thông tin và đưa nó xét theo mặt toán học thành một mảnh dài cố định của các kí tự sai ngữ pháp. Điều này được gọi là 'băm' dữ liệu. Điều đó là rất dễ dàng để có được một mẩu thông tin và tìm ra những cách băm độc đáo của nó. Nhưng nó lại rất khó nếu có một đoạn băm và bạn phải tìm thấy một mẩu thông tin gốc đã tạo ra đoạn băm đó. Trong thực tế, nếu bạn sử dụng một mật khẩu ngẫu nhiên, bạn sẽ phải cố gắng đoán mọi thứ kết hợp có khả năng nhất để làm điều đó, nhưng đó là một điều dường như không thể ( dù ở mức độ ít hay nhiều ).

Có thể bạn sẽ nhận thấy rằng việc băm dữ liệu có một số đặc tính thực sự hữu ích dành cho các ứng dụng mật khẩu. Bây giờ, thay vì lưu trữ mật khẩu, bạn có thể lưu trữ các dạng băm của mật khẩu. Khi bạn muốn xác minh một mật khẩu, bạn băm nó, xóa bản gốc, và kiểm tra xem nó với danh sách các bảng băm. Tất cả các hàm băm sẽ đều cung cấp các kết quả tương tự, vì vậy bạn vẫn có thể xác minh mình đã gửi các mật khẩu chính xác. Quan trọng hơn, mật khẩu chữ thô thực tế không bao giờ được lưu trữ trên máy chủ. Vì vậy, khi hacker tấn công các máy chủ, họ không thể ăn cắp bất kỳ mật khẩu nào – lúc này chỉ là thao tác băm vô dụng. Điều này đã làm việc khá tốt.

Các tin tặc đối mặt với điều này sẽ phải dành nhiều thời gian và công sức để tạo ra một cách thực sự thông minh để đảo ngược lại mã băm.

Hashcat làm việc như thế nào?

Chúng ta có thể sử dụng một số chiến lược dành cho việc này. Một trong những ứng dụng mạnh mẽ nhất chính là sử dụng Hashcat, nó sẽ cho biết rằng người sử dụng không phải là rất giàu trí tưởng tượng và có xu hướng chọn các loại tương tự của mật khẩu.

Ví dụ, hầu hết các mật khẩu bao gồm một hoặc hai từ tiếng Anh, một vài con số, và có thể một số ngông ngữ nói thay thế thư hoặc các từ vốn ngẫu nhiên. Với các từ được chọn, một số từ thông dụng có nhiều khả năng hơn những từ khác : ví dụ như đơn giản password chỉ là "mật khẩu", hay là tên của các dịch vụ, tên người dùng của bạn, và 'hello' cũng khá là phổ biến. Một số ít hơn sẽ chọn tên con vật cưng của họ và năm hiện tại.

Biết được điều này, bạn có thể bắt đầu tạo ra những dự đoán rất chính đáng về những gì mà các người dùng khác nhau có thể đã chọn để làm mật khẩu. Điều này cuối cùng cũng có thể cho phép bạn đoán một cách chính xác, phá vỡ băm, và được tiếp cận với thông tin đăng nhập của họ. Điều này nghe có vẻ giống như một chiến lược vô vọng, nhưng hãy nhớ rằng máy tính ngày nay rất hiện đại và nhanh chóng. Một máy tính hiện đại có thể thử hàng triệu dự đoán mỗi giây.

Đây là những gì chúng tôi sẽ làm ngày hôm nay. Chúng tôi sẽ giả định rằng mật khẩu của bạn đang ở trong một danh sách băm trong tay của một hacker độc hại, và chạy các công cụ băm giống với công cụ mà các hacker sử dụng. Hãy nghĩ về nó như một việc khoan lửa để phá vỡ bảo mật trực tuyến của bạn. Chúng ta hãy xem làm thế nào để thực hiện nó !

Làm thế nào để sử dụng Hashcat?

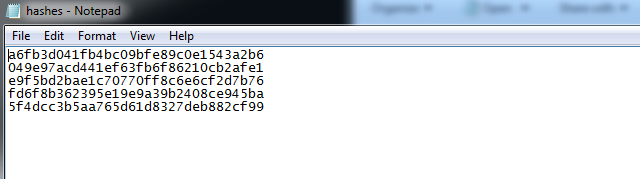

Đầu tiên, chúng ta cần phải tạo ra các bảng băm. Mở WinMD5, và tập tin 'password.txt' của bạn . Nhập một trong các mật khẩu của bạn ( chỉ một ). Lưu tập tin. Mở file đó bằng WinMD5. Bạn sẽ thấy một hộp nhỏ chứa các hash của các tập tin. Sao chép rằng vào tập tin 'hashes.txt' của bạn, và lưu nó.

Lặp lại điều này, thêm vào mỗi tập tin một dòng mới trong tập tin 'hashes.txt' , cho đến khi bạn đã có một hash cho mỗi mật khẩu mà bạn thường xuyên sử dụng. Sau đó, chỉ để cho vui, hãy đặt thêm cho các hash từ 'mật khẩu' như ở vị trí cuối cùng.

Đáng chú ý ở đây rằng MD5 không phải là một định dạng rất tốt để lưu trữ các hash mật khẩu - nó khá nhanh để tính toán. Kể từ khi chúng tôi đang làm thử nghiệm phá hoại, đây thực sự là một điểm cộng. Trong một mật khẩu thực bị rò rỉ mật khẩu của chúng tôi sẽ được băm với Scrypt hoặc một số hàm băm an toàn khác, thứ được chậm hơn để kiểm tra. Bằng cách sử dụng MD5, chúng tôi về cơ bản chúng tôi có thể giảm bớt đi sức mạnh xử lý nhiều hơn và thời gian vào vấn đề hơn những gì chúng tôi thực sự có sẵn.

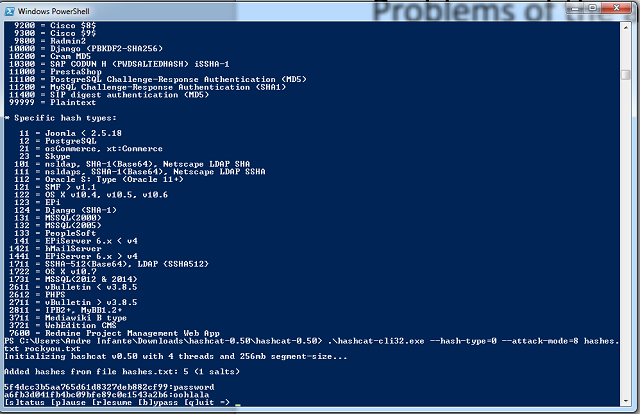

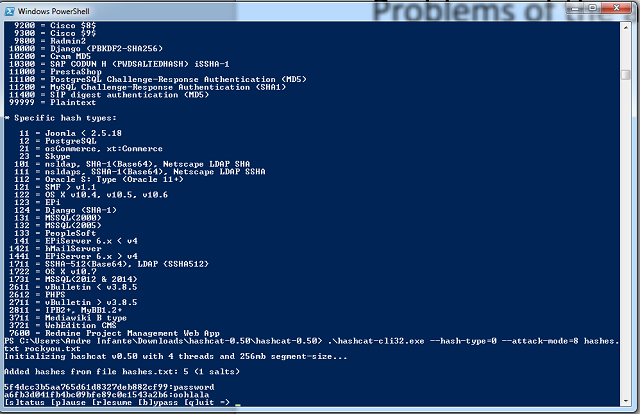

Tiếp theo, hãy chắc chắn rằng tập tin 'hashes.txt' đã được lưu lại, và đưa lên Windows PowerShell. Điều hướng đến thư mục Hashcat. Bây giờ gõ ./hashcat-cli32.exe -hash-type = 0 -attack-mode = 8 hashes.txt rockyou.txt.

Lệnh đó về cơ bản nói rằng "Chạy ứng dụng Hashcat. Thiết lập nó để làm việc trên MD5 hashes, và sử dụng một chế độ tấn công "hoàng tử" ( trong đó sử dụng một loạt các chiến lược khác nhau để tạo ra các biến thể trên các từ trong danh sách ). Cố gắng phá vỡ các mục trong 'hashes.txt' file, và sử dụng các 'rockyou.txt' file như một từ điển.

Nhấn enter và chấp nhận EULA ( về cơ bản nó nói rằng "Tôi thề tôi sẽ không hack bất cứ điều gì với điều này" ), và sau đó để cho nó chạy. Các hash mật khẩu nên bật lên trong một hoặc hai giây. Sau đó, hãy chờ đợi một vài giây. Mật khẩu yếu sẽ bị bật lên trong vòng vài phút trên một CPU hiện đại nhanh chóng. Mật khẩu thông thường sẽ bật lên trong một vài giờ hay một hoặc hai ngày. Các mật khẩu mạnh có thể mất một thời gian rất dài. Một mật khẩu cũ của tôi đã bị hỏng ở dưới mười phút.

Bạn có thể để lại cho nó chạy miễn là bạn cảm thấy thoải mái và không bị ảnh hưởng tới công việc. Tôi đề nghị ít nhất là nên để qua đêm, hoặc trên máy tính của bạn trong khi bạn đang làm việc. Nếu bạn để nó chạy trong vòng 24 giờ, mật khẩu của bạn có lẽ là đủ mạnh đối với hầu hết các ứng dụng - mặc dù đây không phải là một đảm bảo chắc chắn rằng nó sẽ không bị tấn công. Tin tặc có thể sẵn sàng để chạy các cuộc tấn công trong một thời gian dài, thậm chí là một tuần hoặc chúng có quyền truy cập vào một danh sách từ tốt hơn. Nếu nghi ngờ về mức độ bảo mật mật khẩu của bạn, hãy tạo một mật khẩu an toàn hơn.

Mật khẩu của bạn đã bị phá vỡ : Bây giờ bạn nên làm gì?

Nhiều khả năng, một số mật khẩu của bạn không được an toàn. Vậy làm thế nào bạn có thể tạo mật khẩu mạnh để thay thế chúng? Khi điều đó không may xảy ra, một kỹ thuật thực sự hữu ích và phổ biến là các cụm từ ghép với nhau. Mở một quyển sách ở gần bạn nhất, lật tới một trang ngẫu nhiên, và đặt ngón tay của bạn xuống một trang. Tìm các danh từ, động từ, tính từ, hay trạng từ bạn nhìn thấy đầu tiên và nhớ nó. Khi bạn có bốn hoặc năm những từ như thế ghép lại với nhau mà có dấu cách, số, hoặc vốn hóa. KHÔNG sử dụng "correcthorsebatterystaple". Nó không may trở nên phổ biến như một mật khẩu, và được bao gồm trong nhiều danh sách từ.

Một mật khẩu ví dụ mà tôi vừa tạo ra từ một tuyển tập khoa học viễn tưởng khi đang ngồi trên bàn cà phê của tôi là "leanedsomeartisansharmingdarling". Điều này là dễ dàng hơn rất nhiều so với việc nhớ một chuỗi tùy ý của các chữ cái và các con số, và có lẽ là nó cũng an toàn hơn. Người nói tiếng Anh bản ngữ có một vốn từ vựng làm việc của khoảng 20.000 từ. Kết quả là, cho một chuỗi các năm từ phổ biến được chọn ngẫu nhiên, có 20.000 ^ 5 tổ hợp có thể lựa chọn. Điều này nằm ngoài tầm với của bất kỳ cuộc tấn công sức mạnh nào ở hiện tại.

Ngược lại, một mật khẩu bao gồm tám ký tự được chọn ngẫu nhiên sẽ được tổng hợp trong các tổ hợp, với khoảng 80 khả năng bao gồm cả chữ hoa, chữ thường, số, ký tự, và dấu trống. 80 ^ 8 chỉ là một nghìn triệu triệu. Con số đó nghe có vẻ là lớn, nhưng phá vỡ nó thật sự vẫn ở trong khả năng của máy tính thông minh. Cho mười máy tính để bàn cao cấp ( mỗi trong số đó có thể làm gì về mười triệu băm mỗi giây ), mật khẩu có thể sẽ bị phá vỡ trong một vài tháng - và an ninh hoàn toàn sụp đổ nếu nó không thực sự ngẫu nhiên. Hơn nữa, nó ó cũng khó khăn hơn nhiều để nhớ.

Một lựa chọn khác là sử dụng một mật khẩu quản lý, có thể tạo mật khẩu an toàn cho bạn, tất cả đều có thể được 'mở khóa' bằng cách sử dụng một mật khẩu chính duy nhất. Bạn vẫn phải chọn một mật khẩu chủ thực sự tốt ( và nếu bạn quên nó, bạn sẽ gặp rắc rối lớn ) - nhưng nếu các hash mật khẩu của bạn đang bị rò rỉ trong một trang web vi phạm, bạn có thêm một lớp bảo vệ an ninh mạnh mẽ.

Bảo mật mật khẩu tốt không phải là rất khó, nhưng nó đòi hỏi bạn phải nhận thức được vấn đề này, và thực hiện các bước để giữ an toàn. Đây là một loại thử nghiệm phá hoại có thể là một tác động tốt giúp bạn nhận ra được tầm quan trọng của việc bảo vệ mật khẩu. Đó là một điều bạn cần phải biết, rằng mật khẩu của bạn có thể không an toàn. Một thực sự cho thấy rằng nó bị bật ra khỏi Hashcat chỉ sau một vài phút.

Mật khẩu của bạn có thực sự an toàn? Tất cả chúng ta đã nghe nói rất nhiều những lời khuyên về những loại mật khẩu mà bạn không bao giờ nên chọn - và có các công cụ khác nhau trên mạng để có thể đánh giá được sự an toàn của mật khẩu trực tuyến. Tuy nhiên, các chỉ số này thường biến đổi và thiếu chính xác. Cách duy nhất để thực sự kiểm tra sự an toàn của mật khẩu của bạn chính là cố gắng để phá vỡ chúng.

Vì vậy, ngày hôm nay, chúng ta sẽ làm việc đó. Tôi sẽ chỉ cho bạn cách sử dụng một công cụ mà hacker thực tế sử dụng để phá vỡ một mật khẩu, và cũng đồng thời chỉ cho bạn thấy cách làm thế nào để sử dụng nó để tự kiểm tra mật khẩu của mình. Và, nếu mật khẩu của bạn bị phá vỡ - thật đáng buồn, thì tôi sẽ chỉ cho bạn cách làm thế nào để chọn được một mật khẩu an toàn hơn.

Thiết lập Hashcat

Các công cụ chúng ta sẽ được sử dụng được gọi là Hashcat. Chính thức, nó dành cho mục đích khôi phục mật khẩu, nhưng trong thực tế, sẽ có một chút giống nhau khi nói rằng BitTorrent được thiết kế để tải về các tập tin vi phạm bản quyền.

Trong thực tế, nó thường được sử dụng bởi các tin tặc trong việc cố gắng để phá vỡ mật khẩu bị đánh cắp từ các máy chủ an toàn. Là một tác dụng phụ, vì vậy điều này sẽ là một cách rất hữu dụng để bạn có thể kiểm tra mức độ bảo mật của mật khẩu.

Chú ý: Hướng dẫn này là dành cho Windows. Những người sử dụng Linux có thể hãy xem video dưới đây để biết được về nơi sẽ bắt đầu.

Bạn có thể nhận được Hashcat từ trang web hashcat.net. Tải nó về và giải nén nó vào thư mục download của bạn. Tiếp theo, chúng ta sẽ cần phải nhận được một số dữ liệu công cụ phụ trợ. Chúng ta sẽ có được một danh sách các từ, mà về cơ bản đó là một cơ sở dữ liệu khổng lồ của mật khẩu mà công cụ có thể sử dụng như là một điểm khởi đầu, cụ thể là tập hợp dữ liệu rockyou.txt. Tải nó về, và dính vào nó trong thư mục Hashcat. Hãy chắc chắn rằng nó được đặt tên 'rockyou.txt'.

Bây giờ chúng ta sẽ cần một cách để tạo ra các bảng băm. Chúng ta sẽ sử dụng WinMD5, đây là một công cụ phần mềm miễn phí nhẹ để giúp chia các tập tin cụ thể. Tải nó về, giải nén nó, và thả nó vào trong thư mục Hashcat. Chúng ta sẽ tạo ra hai tập tin văn bản mới: hashes.txt, và password.txt. Đặt cả hai trong thư mục Hashcat.

Vậy đó! Bạn đã hoàn tất.

Lịch sử của cuộc chiến Hacker :

Trước khi chúng ta thực sự nói đến sử dụng ứng dụng này, thì hãy nói một chút về việc bằng cách nào mà một mật khẩu thực sự bị phá vỡ và trở nên mất an toàn, và làm thế nào để chúng ta có thể nhận ra điểm này.

Quay trở lại trong lịch sử giai đoạn mới khai sinh của khoa học máy tính, đó là tiêu chuẩn thực hành cho các trang web để lưu trữ mật khẩu người dùng trong văn bản gốc. Điều này có nghĩa là : Bạn cần phải xác minh rằng người sử dụng gửi mật khẩu chính xác. Một cách rõ ràng để làm điều đó là để giữ một bản sao của mật khẩu trên tay trong một tập tin ở một nơi nào đó, và kiểm tra mật khẩu mà người dùng đối đã gửi với danh sách đó. Thật dễ dàng.

Đây là một thảm họa lớn. Hacker sẽ được quyền truy cập vào máy chủ thông qua một số chiến thuật quanh co ( giống như các câu hỏi một cách lịch sự ), ăn cắp danh sách mật khẩu, đăng nhập và ăn cắp tiền của mọi người. Khi các nhà nghiên cứu bảo mật đánh thức mình lên từ đống đổ nát của thảm họa đó, họ đã nhận ra rằng chúng ta cần phải làm một cái gì đó khác. Và các giải pháp đã được xuất hiện.

Đối với những người không quen thuộc, một hàm băm có thể hiểu như là một đoạn mã mà phải mất một mẩu thông tin và đưa nó xét theo mặt toán học thành một mảnh dài cố định của các kí tự sai ngữ pháp. Điều này được gọi là 'băm' dữ liệu. Điều đó là rất dễ dàng để có được một mẩu thông tin và tìm ra những cách băm độc đáo của nó. Nhưng nó lại rất khó nếu có một đoạn băm và bạn phải tìm thấy một mẩu thông tin gốc đã tạo ra đoạn băm đó. Trong thực tế, nếu bạn sử dụng một mật khẩu ngẫu nhiên, bạn sẽ phải cố gắng đoán mọi thứ kết hợp có khả năng nhất để làm điều đó, nhưng đó là một điều dường như không thể ( dù ở mức độ ít hay nhiều ).

Có thể bạn sẽ nhận thấy rằng việc băm dữ liệu có một số đặc tính thực sự hữu ích dành cho các ứng dụng mật khẩu. Bây giờ, thay vì lưu trữ mật khẩu, bạn có thể lưu trữ các dạng băm của mật khẩu. Khi bạn muốn xác minh một mật khẩu, bạn băm nó, xóa bản gốc, và kiểm tra xem nó với danh sách các bảng băm. Tất cả các hàm băm sẽ đều cung cấp các kết quả tương tự, vì vậy bạn vẫn có thể xác minh mình đã gửi các mật khẩu chính xác. Quan trọng hơn, mật khẩu chữ thô thực tế không bao giờ được lưu trữ trên máy chủ. Vì vậy, khi hacker tấn công các máy chủ, họ không thể ăn cắp bất kỳ mật khẩu nào – lúc này chỉ là thao tác băm vô dụng. Điều này đã làm việc khá tốt.

Các tin tặc đối mặt với điều này sẽ phải dành nhiều thời gian và công sức để tạo ra một cách thực sự thông minh để đảo ngược lại mã băm.

Hashcat làm việc như thế nào?

Chúng ta có thể sử dụng một số chiến lược dành cho việc này. Một trong những ứng dụng mạnh mẽ nhất chính là sử dụng Hashcat, nó sẽ cho biết rằng người sử dụng không phải là rất giàu trí tưởng tượng và có xu hướng chọn các loại tương tự của mật khẩu.

Ví dụ, hầu hết các mật khẩu bao gồm một hoặc hai từ tiếng Anh, một vài con số, và có thể một số ngông ngữ nói thay thế thư hoặc các từ vốn ngẫu nhiên. Với các từ được chọn, một số từ thông dụng có nhiều khả năng hơn những từ khác : ví dụ như đơn giản password chỉ là "mật khẩu", hay là tên của các dịch vụ, tên người dùng của bạn, và 'hello' cũng khá là phổ biến. Một số ít hơn sẽ chọn tên con vật cưng của họ và năm hiện tại.

Biết được điều này, bạn có thể bắt đầu tạo ra những dự đoán rất chính đáng về những gì mà các người dùng khác nhau có thể đã chọn để làm mật khẩu. Điều này cuối cùng cũng có thể cho phép bạn đoán một cách chính xác, phá vỡ băm, và được tiếp cận với thông tin đăng nhập của họ. Điều này nghe có vẻ giống như một chiến lược vô vọng, nhưng hãy nhớ rằng máy tính ngày nay rất hiện đại và nhanh chóng. Một máy tính hiện đại có thể thử hàng triệu dự đoán mỗi giây.

Đây là những gì chúng tôi sẽ làm ngày hôm nay. Chúng tôi sẽ giả định rằng mật khẩu của bạn đang ở trong một danh sách băm trong tay của một hacker độc hại, và chạy các công cụ băm giống với công cụ mà các hacker sử dụng. Hãy nghĩ về nó như một việc khoan lửa để phá vỡ bảo mật trực tuyến của bạn. Chúng ta hãy xem làm thế nào để thực hiện nó !

Làm thế nào để sử dụng Hashcat?

Đầu tiên, chúng ta cần phải tạo ra các bảng băm. Mở WinMD5, và tập tin 'password.txt' của bạn . Nhập một trong các mật khẩu của bạn ( chỉ một ). Lưu tập tin. Mở file đó bằng WinMD5. Bạn sẽ thấy một hộp nhỏ chứa các hash của các tập tin. Sao chép rằng vào tập tin 'hashes.txt' của bạn, và lưu nó.

Lặp lại điều này, thêm vào mỗi tập tin một dòng mới trong tập tin 'hashes.txt' , cho đến khi bạn đã có một hash cho mỗi mật khẩu mà bạn thường xuyên sử dụng. Sau đó, chỉ để cho vui, hãy đặt thêm cho các hash từ 'mật khẩu' như ở vị trí cuối cùng.

Đáng chú ý ở đây rằng MD5 không phải là một định dạng rất tốt để lưu trữ các hash mật khẩu - nó khá nhanh để tính toán. Kể từ khi chúng tôi đang làm thử nghiệm phá hoại, đây thực sự là một điểm cộng. Trong một mật khẩu thực bị rò rỉ mật khẩu của chúng tôi sẽ được băm với Scrypt hoặc một số hàm băm an toàn khác, thứ được chậm hơn để kiểm tra. Bằng cách sử dụng MD5, chúng tôi về cơ bản chúng tôi có thể giảm bớt đi sức mạnh xử lý nhiều hơn và thời gian vào vấn đề hơn những gì chúng tôi thực sự có sẵn.

Tiếp theo, hãy chắc chắn rằng tập tin 'hashes.txt' đã được lưu lại, và đưa lên Windows PowerShell. Điều hướng đến thư mục Hashcat. Bây giờ gõ ./hashcat-cli32.exe -hash-type = 0 -attack-mode = 8 hashes.txt rockyou.txt.

Lệnh đó về cơ bản nói rằng "Chạy ứng dụng Hashcat. Thiết lập nó để làm việc trên MD5 hashes, và sử dụng một chế độ tấn công "hoàng tử" ( trong đó sử dụng một loạt các chiến lược khác nhau để tạo ra các biến thể trên các từ trong danh sách ). Cố gắng phá vỡ các mục trong 'hashes.txt' file, và sử dụng các 'rockyou.txt' file như một từ điển.

Nhấn enter và chấp nhận EULA ( về cơ bản nó nói rằng "Tôi thề tôi sẽ không hack bất cứ điều gì với điều này" ), và sau đó để cho nó chạy. Các hash mật khẩu nên bật lên trong một hoặc hai giây. Sau đó, hãy chờ đợi một vài giây. Mật khẩu yếu sẽ bị bật lên trong vòng vài phút trên một CPU hiện đại nhanh chóng. Mật khẩu thông thường sẽ bật lên trong một vài giờ hay một hoặc hai ngày. Các mật khẩu mạnh có thể mất một thời gian rất dài. Một mật khẩu cũ của tôi đã bị hỏng ở dưới mười phút.

Bạn có thể để lại cho nó chạy miễn là bạn cảm thấy thoải mái và không bị ảnh hưởng tới công việc. Tôi đề nghị ít nhất là nên để qua đêm, hoặc trên máy tính của bạn trong khi bạn đang làm việc. Nếu bạn để nó chạy trong vòng 24 giờ, mật khẩu của bạn có lẽ là đủ mạnh đối với hầu hết các ứng dụng - mặc dù đây không phải là một đảm bảo chắc chắn rằng nó sẽ không bị tấn công. Tin tặc có thể sẵn sàng để chạy các cuộc tấn công trong một thời gian dài, thậm chí là một tuần hoặc chúng có quyền truy cập vào một danh sách từ tốt hơn. Nếu nghi ngờ về mức độ bảo mật mật khẩu của bạn, hãy tạo một mật khẩu an toàn hơn.

Mật khẩu của bạn đã bị phá vỡ : Bây giờ bạn nên làm gì?

Nhiều khả năng, một số mật khẩu của bạn không được an toàn. Vậy làm thế nào bạn có thể tạo mật khẩu mạnh để thay thế chúng? Khi điều đó không may xảy ra, một kỹ thuật thực sự hữu ích và phổ biến là các cụm từ ghép với nhau. Mở một quyển sách ở gần bạn nhất, lật tới một trang ngẫu nhiên, và đặt ngón tay của bạn xuống một trang. Tìm các danh từ, động từ, tính từ, hay trạng từ bạn nhìn thấy đầu tiên và nhớ nó. Khi bạn có bốn hoặc năm những từ như thế ghép lại với nhau mà có dấu cách, số, hoặc vốn hóa. KHÔNG sử dụng "correcthorsebatterystaple". Nó không may trở nên phổ biến như một mật khẩu, và được bao gồm trong nhiều danh sách từ.

Một mật khẩu ví dụ mà tôi vừa tạo ra từ một tuyển tập khoa học viễn tưởng khi đang ngồi trên bàn cà phê của tôi là "leanedsomeartisansharmingdarling". Điều này là dễ dàng hơn rất nhiều so với việc nhớ một chuỗi tùy ý của các chữ cái và các con số, và có lẽ là nó cũng an toàn hơn. Người nói tiếng Anh bản ngữ có một vốn từ vựng làm việc của khoảng 20.000 từ. Kết quả là, cho một chuỗi các năm từ phổ biến được chọn ngẫu nhiên, có 20.000 ^ 5 tổ hợp có thể lựa chọn. Điều này nằm ngoài tầm với của bất kỳ cuộc tấn công sức mạnh nào ở hiện tại.

Ngược lại, một mật khẩu bao gồm tám ký tự được chọn ngẫu nhiên sẽ được tổng hợp trong các tổ hợp, với khoảng 80 khả năng bao gồm cả chữ hoa, chữ thường, số, ký tự, và dấu trống. 80 ^ 8 chỉ là một nghìn triệu triệu. Con số đó nghe có vẻ là lớn, nhưng phá vỡ nó thật sự vẫn ở trong khả năng của máy tính thông minh. Cho mười máy tính để bàn cao cấp ( mỗi trong số đó có thể làm gì về mười triệu băm mỗi giây ), mật khẩu có thể sẽ bị phá vỡ trong một vài tháng - và an ninh hoàn toàn sụp đổ nếu nó không thực sự ngẫu nhiên. Hơn nữa, nó ó cũng khó khăn hơn nhiều để nhớ.

Một lựa chọn khác là sử dụng một mật khẩu quản lý, có thể tạo mật khẩu an toàn cho bạn, tất cả đều có thể được 'mở khóa' bằng cách sử dụng một mật khẩu chính duy nhất. Bạn vẫn phải chọn một mật khẩu chủ thực sự tốt ( và nếu bạn quên nó, bạn sẽ gặp rắc rối lớn ) - nhưng nếu các hash mật khẩu của bạn đang bị rò rỉ trong một trang web vi phạm, bạn có thêm một lớp bảo vệ an ninh mạnh mẽ.

Bảo mật mật khẩu tốt không phải là rất khó, nhưng nó đòi hỏi bạn phải nhận thức được vấn đề này, và thực hiện các bước để giữ an toàn. Đây là một loại thử nghiệm phá hoại có thể là một tác động tốt giúp bạn nhận ra được tầm quan trọng của việc bảo vệ mật khẩu. Đó là một điều bạn cần phải biết, rằng mật khẩu của bạn có thể không an toàn. Một thực sự cho thấy rằng nó bị bật ra khỏi Hashcat chỉ sau một vài phút.

Nguồn: makeuseof.com