CCleaner, phần mềm tối ưu hệ thống đã được hãng cung cấp công cụ bảo mật khổng lồ Avast mua lại vào tháng 7/2017, đã bị hacker tấn công vài tuần qua kiểm soát máy chủ và chèn một backdoor vào gói cài đặt thực thi chương trính gốc của phiên bản CCleaner v 5.33.6162 để âm thầm tải xuống máy tính và Smart phone của người dùng các phần mềm độc hại bao gồm malware, ransomware, spyware hoặc keylogger. Công ty bảo mật Anh quốc và các nhà nghiên cứu độc lập cho hay hiện giờ các thiết bị của hơn 2,27 triệu người dùng đã bị nhiễm mã độc và 5.000 người dùng đã cài đặt Cloudleaner Cloud bị xâm nhập. Được biết công ty Piriform đã tuyên bố rằng cho đến thời điểm tháng 11 năm 2016 đã có hơn 2 tỷ lượt tải xuống, với khoảng 5 triệu cài đặt mỗi tuần và 130 triệu người đã sử dụng CCleaner !

CCleaner là một ứng dụng cho phép người dùng thực hiện bảo trì định kỳ trên hệ thống của họ. Nó bao gồm các chức năng như dọn dẹp các tệp tạm thời, làm sạch bộ nhớ và cookies quảng cáo cho trình duyệt web, phân tích hệ thống để xác định cách hiệu suất có thể được tối ưu hóa và cung cấp một cách sắp xếp hợp lý hơn để quản lý ứng dụng được cài đặt v.v...

Hơn 5.000 thiết bị điện thoại bị nhiễm mã độc

Đây thật sự là một hiểm họa nghiêm trọng và mức độ có thể sánh với vụ Petya và NotPetya ransomware vừa qua. Các cuộc điều tra phát hiện ra máy chủ tải về của CCleaner đã bị nhúng công cụ backdoor với mã điều khiển quản trị từ xa vào CCleaner v5.33.6162 và CCleaner Cloud v1.07.3191 đã được phát hành vào ngày 15 tháng 8, trong nhiều tuần sau đó, phần mềm độc hại đã lan rộng bên trong phần mềm bảo mật hợp pháp giả mạo.

Theo cơ quan nghiên cứu bảo mật Talos của Cisco (CSCO.O), người dùng có thể nhận thấy không có gì sai trên hệ thống của họ, vì toàn bộ chuỗi mã độc hại đã được chạy dưới giấy chứng nhận kỹ thuật số đích thực của CCleaner. Bản chất của mã tấn công cho thấy hacker đã giành được quyền truy cập vào một máy chủ được sử dụng để tạo ra CCleaner. Nhà nghiên cứu Talos Craig Williams cho biết vấn đề này đã được phát hiện ở giai đoạn đầu, khi tin tặc dường như thu thập thông tin từ máy tính bị nhiễm, thay vì buộc họ phải cài đặt các chương trình mới. Đây là một cuộc tấn công tinh vi vì nó đã xâm nhập vào một nhà cung cấp với danh tiếng tốt và đáng tin cậy theo cách tương tự như cuộc tấn công "NotPetya" của June vào các công ty Ucraina đã tải về phần mềm kế toán bị nhiễm mã độc.

Khoảng 2,27 triệu máy tính bị nhiễm bệnh

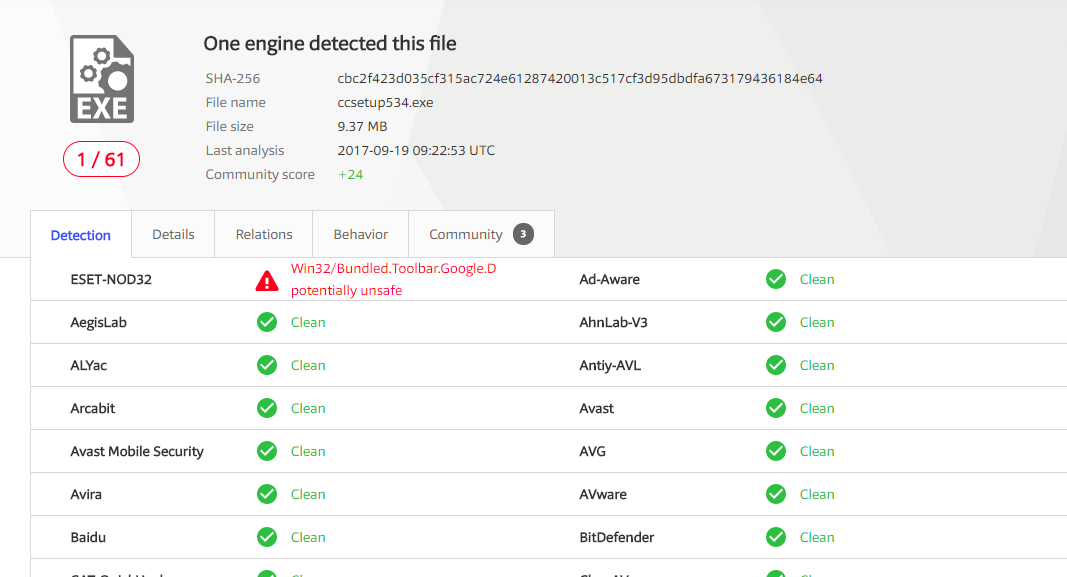

Avast, công ty mẹ mới của hãng Piriform nói đã phát hiện ra các vụ tấn công vào ngày 12 tháng 9, ngay lâp tức phát hành phiên bản sạch CCleaner 5.34.6207 và cập nhật tự động phiên bản CCleaner Cloud mới. Piriform cho biết họ đã làm việc với cơ quan thực thi pháp luật Hoa Kỳ để đóng cửa một máy chủ đặt tại đây với lưu lượng truy cập bất hợp pháp đã được xác định. Họ cho biết máy chủ đã bị đóng cửa vào ngày 15 tháng 9 "trước khi bất kỳ thiệt hại biết đến được thực hiện". Nhưng thật nực cười Avast không nhận ra có mã độc trong bản setup 5.33.6162 được test bởi VirusTotal ngày 18/9/2017 !

Kết quả phân tích của VirusTotal do người dùng cung cấp

Quy trình hoạt động của Malware

Hiện tại chưa rõ ai đứng đằng sau cuộc tấn công này nhưng dựa trên thành công của nó, thật dễ đoán rằng cuộc tấn công rất phức tạp tinh vi và kẻ tấn công biết rõ họ đang làm gì. Có thể các kẻ tấn công đã nhận được lỗ hổng zero-day trong máy chủ tải xuống của CCleaner cho phép họ thực hiện chiến dịch mà không bị nghi ngờ gì.

Nếu bạn đang sử dụng CCleaner tôi khuyên bạn nên nhanh chóng gỡ bỏ phiên bản cũ và cập nhật phần mềm CCleaner lên phiên bản 5.34 trở lên và scan toàn bộ hệ thống với các công cụ diệt malware, đây là phiên bản CCleaner mới nhất có sẵn để tải xuống Tại đây

Tham khảo Reuters, HackRead & Cisco's Talos Blog

Sửa lần cuối: