Một biến thể ransomware mới, được gọi là Bad Rabbit, bắt đầu tấn công các tổ chức khắp Châu Âu trên diện rộng vài ngày qua. Phần mềm độc hại đang lây lan qua các trang web bị xâm nhập, được thể hiện như trình cập nhật và tải Adobe Flash Player. "Khi người dùng truy cập vào một trong những trang web bị xâm nhập, chúng đã được chuyển hướng tới 1dnscontrol [.] Com, trang web lưu trữ tệp tin độc hại", được quan sát thấy với địa chỉ IP tĩnh (185.149.120 [.] 3). Yêu cầu này đã được chỉ mục đến một đường dẫn "/ scholasgoogle" tĩnh và cung cấp cho người dùng tác nhân, trang web, cookie và tên miền của phiên. Sau khi yêu cầu POST các dropper đã được tải xuống từ hai con đường khác nhau từ 1dnscontrol [.] Com, /index.php và / flash_install.php. -Theo một bài viết trên blog của Talos, nhóm tình báo phòng chống các mối đe dọa của Cisco (Cisco's Talos Group).

Thật sự là đã có một số chiến dịch ransomware quy mô lớn trong thời gian qua. Khuynh hướng này dường như có một số điểm tương đồng với Nyetya vì nó cũng dựa trên công cụ Petya ransomware. Phần chính của mã code trông như đã được viết lại hoàn toàn mới. Sự phân bố dường như không có sự phức tạp của các cuộc tấn công chuỗi cung ứng mà chúng ta đã chứng kiến gần đây.

Một khi hệ thống bị nhiễm ransomware, nạn nhân được điều hướng đến một trang web trên Dark Web, yêu cầu họ phải trả 0,05 bitcoin (khoảng $285 USD) tiền chuộc để khôi phục các tập tin trên hệ thống đã bị mã hóa bởi nhóm tin tặc.

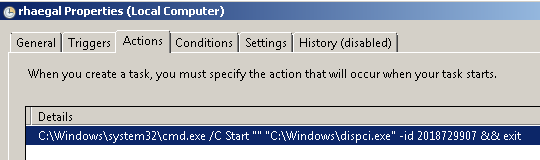

Các phần mềm độc hại sau đó sử dụng RunDLL32.exe để thực thi các phần mềm độc hại và tiếp tục các hoạt động tấn công. Các mã độc sau đó tạo ra một tác vụ theo lịch trình với các thông số được hiển thị trong ảnh chụp màn hình bên dưới:

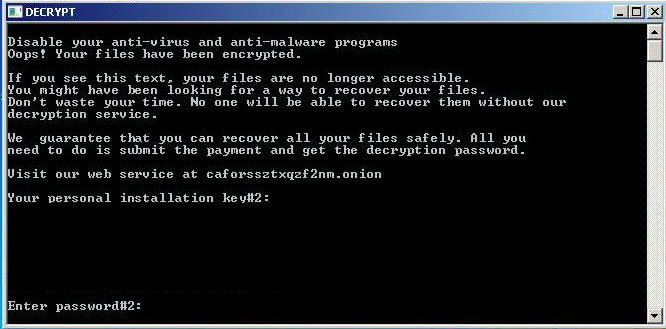

Phần mềm độc hại cũng tạo một tệp trên máy tính để bàn của người dùng bị nhiễm bệnh có tên là DECRYPT. Thực hiện các tập tin này hiển thị mức tiền chuộc cho nạn nhân.

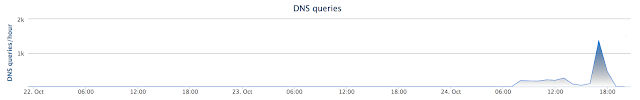

Hình minh họa dưới đây phản ánh hoạt động DNS liên quan đến một trong các lĩnh vực đang được sử dụng để phân phối bản cập nhật Adobe Flash giả mạo đã được sử dụng để thả phần mềm độc hại vào các hệ thống của nạn nhân.

Phần mềm độc hại này sẽ sửa đổi Master Boot Record (MBR) của ổ đĩa cứng hệ thống bị nhiễm để chuyển hướng quá trình khởi động vào mã phần mềm độc hại và mã hóa toàn bộ tập tin trong hệ thống, nhằm mục đích đòi một khoản tiền chuộc. Thông tin về tiền chuộc được hiển thị sau khi khởi động lại hệ thống và tương tự như các khoản tiền chuộc được hiển thị bởi các biến thể chu trình ransomware khác, cụ thể là Petya, mà Cisco's Talos Group đã quan sát thấy trong các cuộc tấn công đáng chú ý khác trong năm nay.

Đây là trang thanh toán tiền chuộc dữ liệu của nạn nhân từ trang Tor trong Dark Web:

Tham khảo Cisco's Talos Group.

Sửa lần cuối: